mardi 18 décembre 2007

Nom de domaine et Apache en IPv6

Par haypo, mardi 18 décembre 2007 à 19:49 :: Informatique

J'héberge plusieurs sites Internet, la série hachoir.org, sur mon serveur personnel. Le serveur repose sur Ubuntu Feisty (il faudrait que je pense à migrer à Gutsty...) et exécute Apache, Trac, SSH, Courier (serveur IMAP), MySQL, etc. Histoire de permettre à mes visiteurs d'accéder aux sites Internet en IPv6, je suis allé voir dans le manager OVH si je peux créer un enregistrement DNS de type AAAA. Comme je le craignais, OVH ne supporte pas les champs AAAA.

J'ai alors décidé d'héberger le nom de domaine hachoir.org chez Xname.org qui offre une configuration complète, rien à voir avec OVH. On a accès aux paramètres TTL et à tous les types de champ existant. Voici ma configuration :

$ host -a hachoir.org (...) hachoir.org. 3395 IN NS ns0.xname.org. hachoir.org. 3395 IN AAAA 2a01:5d8:58a0:425b:216:76ff:feab:79ed hachoir.org. 86198 IN A 88.160.66.91 hachoir.org. 3395 IN NS ns1.xname.org.

Chaque sous-domaine est un alias vers le domaine principal (hachoir.org) :

$ host fusil.hachoir.org fusil.hachoir.org is an alias for hachoir.org. hachoir.org has address 88.160.66.91 hachoir.org has IPv6 address 2a01:5d8:58a0:425b:216:76ff:feab:79ed

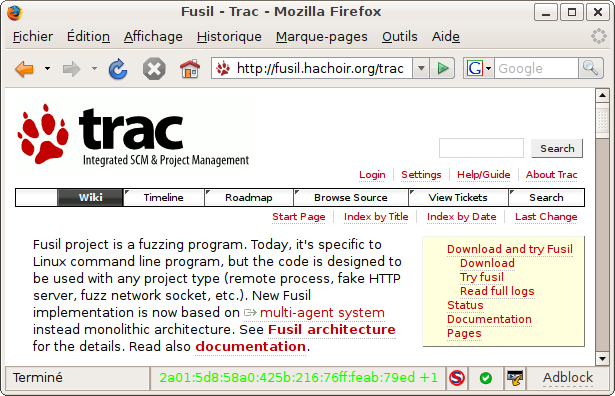

Comme OVH utilise un TTL d'une journée par défaut, j'ai attendu deux jours pour tester ma nouvelle configuration DNS. J'ai installé l'extension ShowIP de Firefox pour vérifier ma configuration. Au passage, je déteste Firefox, il est lent et s'intègre mal à Gnome et KDE, pourquoi Ubuntu n'utilise pas Epiphany ? Capture d'écran de Firefox (notez l'excellent NoScript, le pare-feu Javascript !) montrant l'IPv6 dans la barre d'état (dans une horrible couleur verte) :

Pour les tests, on peut aussi utiliser « ping6 fusil.hachoir.org » et « host -t AAAA fusil.hachoir.org ».

Enfin, j'ai configuré le reverse DNS de mon IPv4 publique dans l'interface de configuration Free via « Fonctionnalités optionnelles > Personnaliser mon reverse DNS ». Même problème ici, Free n'offre pas (encore ?) de reverse DNS IPv6.

Ah oui, je parlais d'Apache dans le titre... Hé bien, il n'y a rien à faire ;-) Ça marche tout seul.